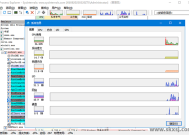

Autorun Organizer(自启动管理工具) v6.32 便携版

- 系统工具

- 5天前

- 1368

- 更新:2026-03-05 14:36:47

Autorun Organizer是一款自启动管理工具,它可以帮助用户管理计算机启动时自动运行的程序。

软件功能

自启动扫描:Autorun Organizer可以扫描计算机的自启动项,列出所有自动运行的程序。

自启动管理:它允许用户查看和编辑自启动项的属性,包括名称、路径、启动优先级等。

禁用程序:用户可以选择禁用不需要自启动的程序,以减少计算机的启动时间。

启动优化:该工具提供了优化计算机启动的建议,用户可以根据建议来优化自启动项。

安全性检查:它可以检测和阻止恶意程序在计算机启动时自动运行。

导出报告:用户可以导出自启动项的报告,以便随时进行参考和备份。

软件特点

简单易用:Autorun Organizer具有直观的用户界面,使用户可以轻松地管理计算机的自启动项。

高效稳定:它通过禁用不需要自启动的程序,提高计算机的启动速度和性能,减少资源占用。

安全可靠:该工具具有安全性检查功能,可以有效地阻止恶意程序的自启动,保护计算机安全。

多语言支持:Autorun Organizer支持多种语言界面,满足不同用户的需求。

免费试用:该工具可免费试用,用户可以在购买之前先体验其功能和效果。

资源名称:Autorun Organizer(自启动管理工具) v6.32 便携版进入下载页面

本文由 @舒克先生 于2026-03-05发布在 舒克先生,如有疑问,请联系我们。

有话要说...